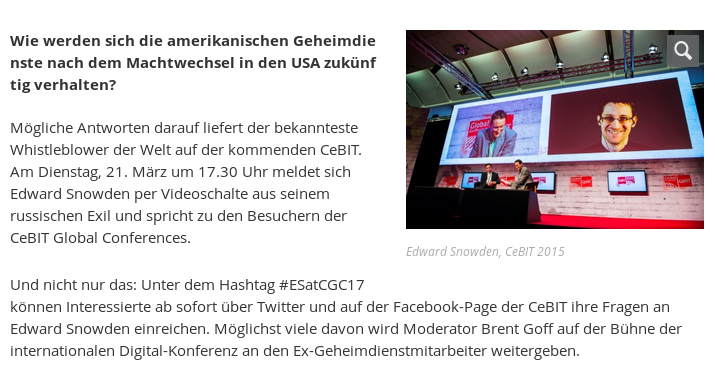

Vergangenen Oktober habe ich bei Aliexpress zugeschlagen und mir zwei Jienuo 720p IP Kameras zu ca. 40 Euro das Stück gekauft (Modell: JN-IP6208AR-A-WIFI). Aktuell liegt der Preis dank des Dollar Kurses bei ca. 64 Euro – aber auch das dürfte noch recht günstig sein.

Die Lieferung war wie immer kein großes Problem – ein wenig Geduld vorausgesetzt, mit Amazon Prime kann man den Versand aus China nicht wirklich vergleichen – zwei, drei Wochen sollte man sich schon gedulden!

Auf den ersten Blick macht die Kamera einen guten Eindruck, im Lieferumfang ist das Netzteil, eine Treiber-CD, die WLAN-Antenne und ein RF-45 Patchkabel welches bei mir sicher nie zum Einsatz kommen wird (dünner und billiger geht es garantiert nicht mehr!).

Auf den ersten Blick macht die Kamera einen guten Eindruck, im Lieferumfang ist das Netzteil, eine Treiber-CD, die WLAN-Antenne und ein RF-45 Patchkabel welches bei mir sicher nie zum Einsatz kommen wird (dünner und billiger geht es garantiert nicht mehr!).

In Sachen Betriebssystemunterstützung gab’s dann fast schon wie erwartet den großen Dämpfer, ohne Windows und ActiveX läuft mit der Kamera erst mal gar nichts! Linux Unterstützung Fehlanzeige – wie leider so oft.Weiterlesen »Günstige China Webcam mit Linux betreiben – Jienuo 720p