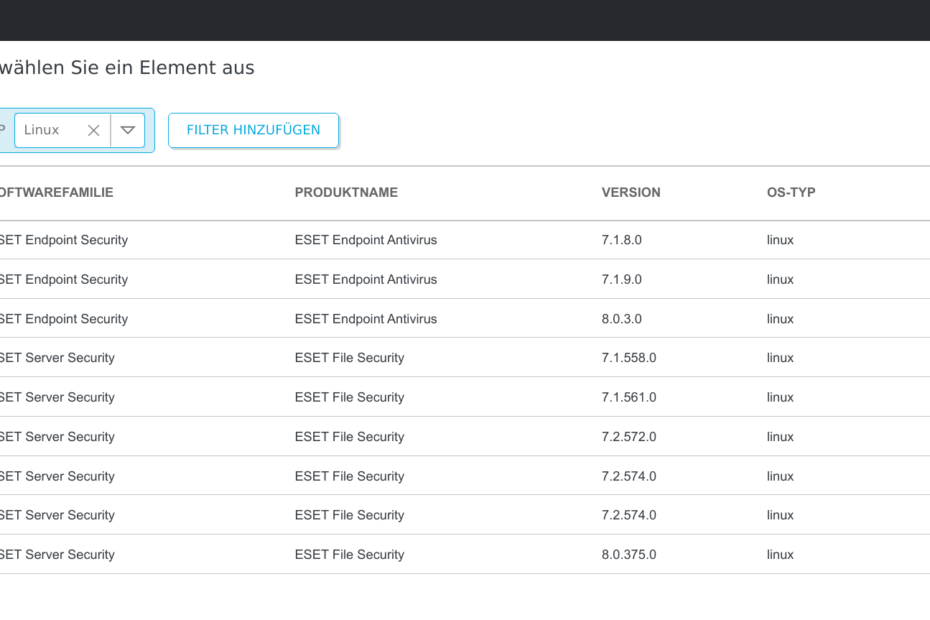

Postfix/Amavis und aktueller ESET Version 7+

Die ESET Linux Version 4 ist jetzt schon länger nicht mehr die aktuellste, daher schadet ein wechsel auf die neuen Versionen 7 oder besser 8 auf keinen Fall! Mit ESET Protect Cloud Versionen lässt sich… Weiterlesen »Postfix/Amavis und aktueller ESET Version 7+