Ein Mail-Server-Setup das nicht nervt — weil alle anderen Lösungen nervig waren

„Wie schwer kann es schon sein, einen Mail-Server aufzusetzen?“ — Berühmte letzte Worte, bevor man drei Tage lang Postfix-Konfigurationen debuggt. Spoiler: Es ist 2026 und es ist immer noch beschissen kompliziert. Also hab ich’s halt selbst gemacht.

Warum zum Teufel noch ein Mail-Server-Projekt?

Okay, ich geb’s zu: Die Welt braucht vermutlich kein weiteres Mail-Server-Setup-Script. Aber hier war mein Problem: Ich wollte einen Mail-Server. Einen vernünftigen. Für ein paar Domains. Mit Webmail. Mit Kalender. Ohne dass ich jedes Mal wenn ich was ändern will durch fünf Docker-Container wühlen muss, die ich nicht verstehe.

Die Optionen waren:

- Hosted Mail-Provider: „Nur 5€/Monat pro Mailbox!“ — Klar, und in zwei Jahren sind’s 15€ und sie scannen meine Mails für „bessere Werbung“

- Docker-Mail-Stacks: 47 Container, 12 Docker-Compose-Files, und niemand weiß mehr wo die eigentliche Config liegt

- Manuelle Setups: „Editiere einfach diese 23 Config-Files von Hand und hoffe dass SPF funktioniert“

- Veraltete Ansible-Playbooks: „Zuletzt aktualisiert: 2018. Für Ubuntu 16.04. Viel Glück!“

Ich wollte einfach: ./setup.sh → kleine Schokolade genießen → Mail-Server läuft. Ist das zu viel verlangt?

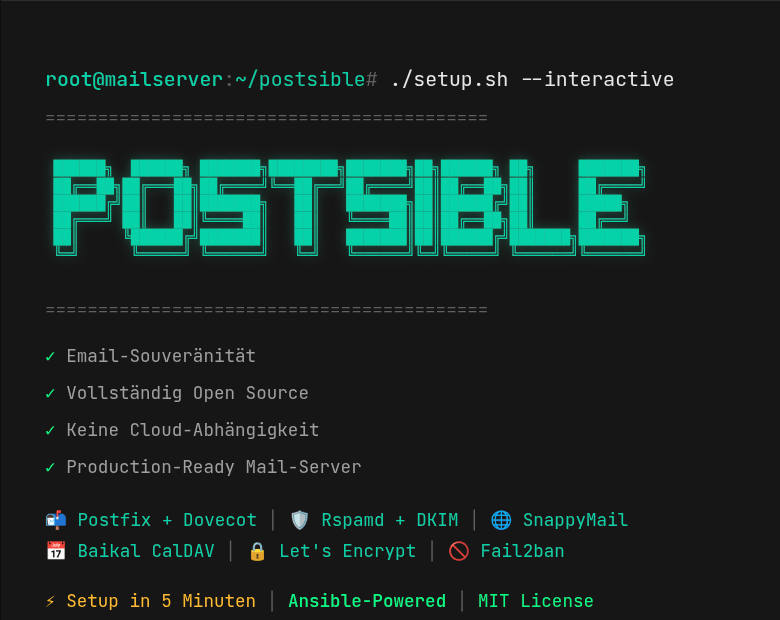

Also hab ich Postsible gebaut

Postsible ist ein Ansible-Playbook für einen vollständigen Mail-Server. Debian 13, alles automatisiert, kein Docker, keine Magic. Einfach klassisches Linux mit modernen Best Practices.

Die Philosophie: Wenn ich in 2 Jahren nochmal reingucke, will ich verstehen was das Ding macht. Keine Abstraktionsschichten. Keine „dieses Script generiert ein Script das ein Script generiert“-Situation. Einfach normale Config-Files an den Stellen, wo sie hingehören.

Was mir wichtig war

- Transparenz: Ich will in einem Jahr noch wissen, was diese Config macht

- Wartbarkeit: Standard Linux-Tools. Keine proprietären Systeme. Wenn’s kaputt geht, kann ich’s fixen

- Sicherheit: DKIM, SPF, DMARC, Fail2ban — weil ich keine Lust hab, auf Spam-Blacklists zu landen

- Einfachheit: Ein Script. Eingaben machen. Fertig. Keine Doktorarbeit in Postfix

- Kein Docker: Persönliche Präferenz. Ich mag’s wenn ich weiß wo meine Logs liegen

Was kann Postsible?

- 📬 Mail-Core: Postfix + Dovecot mit virtuellen Domains, IMAP, Sieve-Filter und Subaddressing

- 🛡️ Sicherheit: Rspamd Spam-Filter, DKIM-Signierung, SPF/DMARC, Fail2ban mit 6 Jails

- 🌐 Webmail: SnappyMail — modernes Webinterface ohne externe Abhängigkeiten

- 📅 CalDAV/CardDAV: Baikal-Server + InfCloud Web-Client für Kalender & Kontakte

- 🔒SSL/TLS: Automatische Let’s Encrypt Zertifikate mit intelligenter Erkennung

- ⚙️ Autoconfig: Automatische Client-Konfiguration für Thunderbird & Outlook

Der aktuelle Stand: Es funktioniert! (meistens)

Ich hab’s heute deployed. Auf einem echten Server. Mit echten Domains. Und — Trommelwirbel — es funktioniert tatsächlich! Mails kommen an, Spam wird gefiltert, DKIM signiert brav, der Kalender synchronisiert. Ich bin ehrlich überrascht dass nicht mehr explodiert ist. (Hetzner Cloud-Server, frisch aufgesetzt, Pakete aktualisiert, git installiert und den Projekt Anleitungen gefolgt…)

Aber: Es ist early stage. Ich hab’s auf meiner Infrastruktur getestet. Mit meiner Konfiguration. Auf meinem Setup. Da gibt’s mit Sicherheit noch Edge Cases, die ich nicht bedacht hab. Irgendwo wird’s auf nem VPS mit anderer Netzwerk-Config bestimmt noch Probleme geben.

Deswegen: Ich brauch Leute die das Ding testen. Die mir sagen wo’s kracht. Die Feature-Requests haben. Die Bugs finden. Die mir zeigen was ich übersehen hab.

Wen ich suche

- Tester: Leute die’s auf ihrer Hardware/VPS ausprobieren und mir Screenshots von den Fehlern schicken

- Early Adopters: Unternehmen/Personen die bereit sind, ihr Email auf nem selbst-gehosteten System laufen zu lassen (mutig!)

- Ansible-Nerds: Die sich die Playbooks angucken und sagen „Du hättest hier X verwenden sollen“

- Penetration Tester: Die versuchen reinzukommen und mir dann erklären wie sie’s geschafft haben

- Dokumentations-Menschen: Die README ist gut, aber es fehlen bestimmt noch Infos

Warum Open Source?

Ehrlich? Weil ich’s eh schon gebaut hab und es bescheuert wäre, das für mich zu behalten. Und weil die besten Features von Leuten kommen die den Code tatsächlich benutzen und dann sagen „Hey, Feature X wäre cool“ oder „Dein Error-Handling in Zeile 234 ist Müll“.

Plus: Wenn’s mit meinem Mail-Server explodiert, kann ich wenigstens in den Code schauen und verstehen warum. Das ist bei proprietären Lösungen nicht möglich und eine Fehlermeldung 0x80001550 sagt mir nichts.

Was ich mir wünsche

Eigentlich nur, dass das Ding auch für andere Leute funktioniert. Dass man in 15 Minuten einen vernünftigen Mail-Server aufsetzen kann, ohne erstmal ein Wochenende in Postfix-Dokumentation zu investieren.

Wenn’s dann noch Leute gibt die sagen „Hey, ich hab Feature X gebaut“ oder „Hier ist ein Bugfix für Problem Y“ — umso besser. Open Source funktioniert am besten wenn’s mehr als eine Person ist die dran arbeitet.

🚀 Probier’s aus!

GitHub. MIT-Lizenz. Setup dauert ca. 15 Minuten. Wenn’s nicht funktioniert, öffne ein Issue und ich schau drüber sobald ich Zeit habe.Zum GitHub Repo

Quick Start

So einfach geht’s:

apt install git

# Repository klonen

git clone https://github.com/grufocom/postsible.git

cd postsible

# Interaktives Setup

./setup.sh --interactive

# Vault verschlüsseln

cp inventory/group_vars/mailservers/vault.yml.example \

inventory/group_vars/mailservers/vault.yml

nano inventory/group_vars/mailservers/vault.yml

ansible-vault encrypt --ask-vault-pass inventory/group_vars/mailservers/vault.yml

# Deployment starten

ansible-playbook playbooks/site.yml --ask-vault-passDNS-Records setzen, 15 Minuten warten, fertig. Du hast einen vollwertigen Mail-Server mit Webmail, Kalender, Spam-Filter und allem, was dazugehört. DKIM Eintrag im DNS am Ende der Installation nicht vergessen – siehe /var/lib/rspamd/dkim/deine-domain.dkim.txt

Die Vision

Postsible soll Email-Hosting wieder praktikabel machen. Einfach. Sicher. Transparent. Ohne Cloud-Abhängigkeit. Ohne versteckte Kosten. Ohne Vendor Lock-in.

Es ist ein Statement gegen die fortschreitende Zentralisierung. Ein Werkzeug für Unternehmen, die Kontrolle über ihre Daten behalten wollen. Eine Alternative für diejenigen, die nicht blind vertrauen wollen.

Aber gibt’s da nicht auch den Aspekt, dass man seine eigenen Daten kontrollieren sollte? Klar. Ist mir das wichtig? Ja. Schreib ich deswegen einen dramatischen Essay über Email-Souveränität? Nope. Ich wollte einfach nur einen Mail-Server der nicht scheiße ist.

Nächste Schritte

- Weitere Tests in verschiedenen Umgebungen

- Performance-Optimierungen

- Erweiterte Monitoring-Integration

- Backup-Strategien und -Scripts

- Multi-Server-Setup für größere Deployments

- IPv6-Support verbessern

- Community-Feedback einholen und umsetzen

- fail2ban Regeln kontrollieren und verbessern

Aber der wichtigste nächste Schritt: Dein Feedback.

Wie du helfen kannst

- Öffne Issues wenn was nicht funktioniert

- Schreib bessere Docs wenn meine unklar sind

- Baue Features die dir fehlen

- Erzähl anderen davon (falls es bei dir funktioniert hat)

TL;DR

Ich hab einen Mail-Server-Setup gebaut weil alle anderen Lösungen genervt haben. Es ist Open Source, automatisiert mit Ansible, und funktioniert tatsächlich. Early stage, aber stabil genug dass ich’s produktiv verwende.

Wenn du:

- Auch keinen Bock mehr auf Mail-Provider hast die jedes Jahr teurer werden

- Deine Mails auf deinem eigenen Server haben willst

- Ansible magst

- Bugs findest und Feedback gibst

- Oder einfach nur neugierig bist

…dann probier’s aus und sag mir was nicht funktioniert. GitHub Issues sind offen, Pull Requests willkommen.

Und wenn’s komplett explodiert: Sorry. Aber hey, es ist Open Source, du kannst’s fixen! 😅

Links:

GitHub: github.com/grufocom/postsible

Dokumentation: README.md

Issues & Feedback: GitHub Issues

© 2026 Grufo. Postsible ist unter MIT-Lizenz verfügbar.